Hálózati minta vizsgafeladat II.

Hálózati minta vizsgafeladat II.

Vizsgafeladat: Több VLAN-os helyi hálózat és telephelyek közti kapcsolat kialakítása

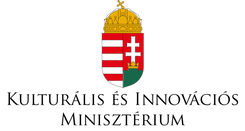

Kiinduló helyzet

Egy vállalat központi telephelyén a belső hálózatot logikailag szegmentálni kell, miközben biztosítani kell a kommunikációt az egyes alhálózatok között.

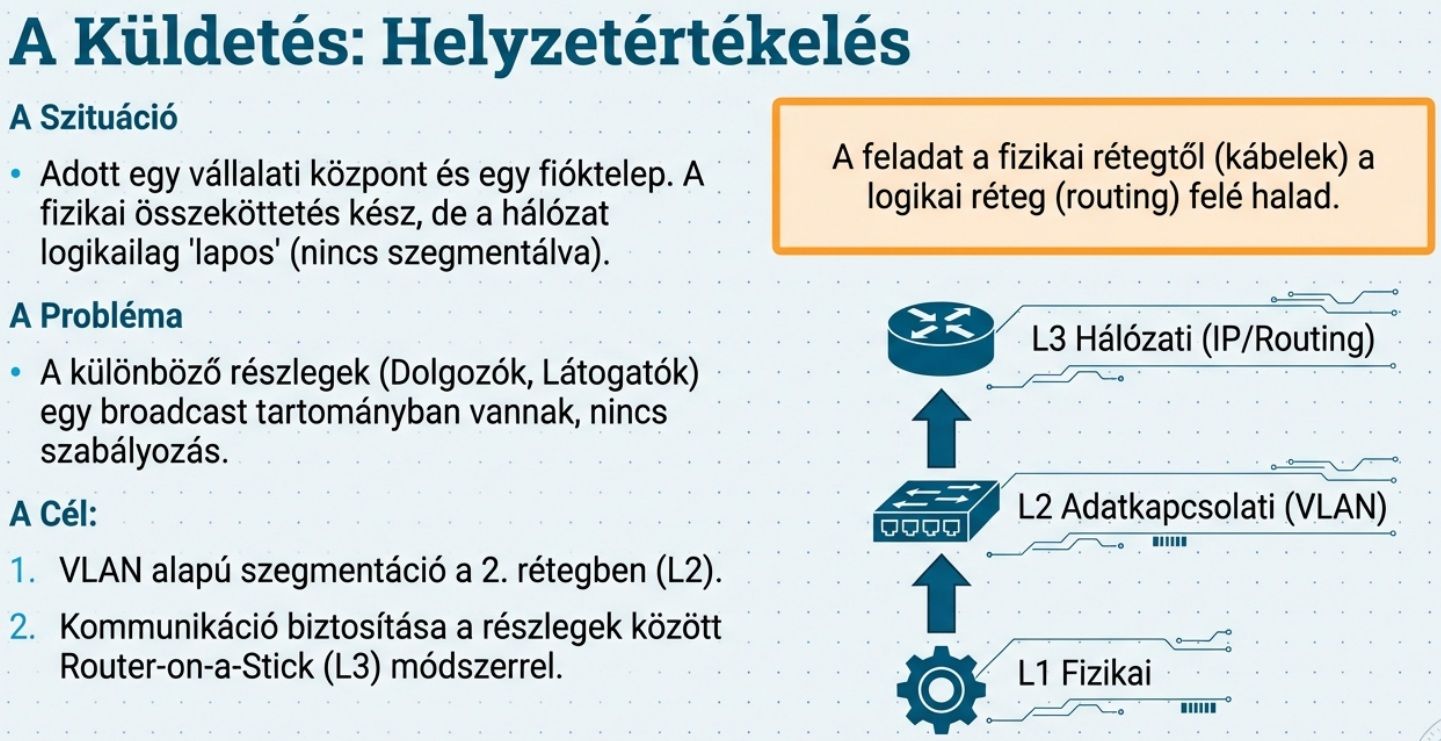

A központi hálózat több VLAN-ból áll, amelyek egy router segítségével érik el egymást (Router-on-a-Stick megoldás).

A vállalat rendelkezik egy kisebb fiókteleppel is, amely külön routeren keresztül kapcsolódik a központhoz.

A hálózati topológia fizikailag már ki van építve, az eszközök össze vannak kötve, azonban a VLAN-ok, az IP-címzés és a forgalomirányítás még nincs teljes körűen konfigurálva.

A feladat célja a VLAN-ok létrehozása, a trunk kapcsolatok beállítása, valamint az eltérő VLAN-ok közti IP-szintű kommunikáció biztosítása.

Felhasználható eszközök

2 db Cisco router

RTR-KÖZPONT (központi telephely)

RTR-FIÓK (fióktelep)

3 db Cisco switch

2 db PC

Munkaállomás-1 (belső hálózat)

Munkaállomás-2 (vendéghálózat)

Terminálemulátor (pl. PuTTY)

Straight-through és crossover kábelek

1. feladat – VLAN-ok kialakítása és forgalomirányítás (Router-on-a-Stick)

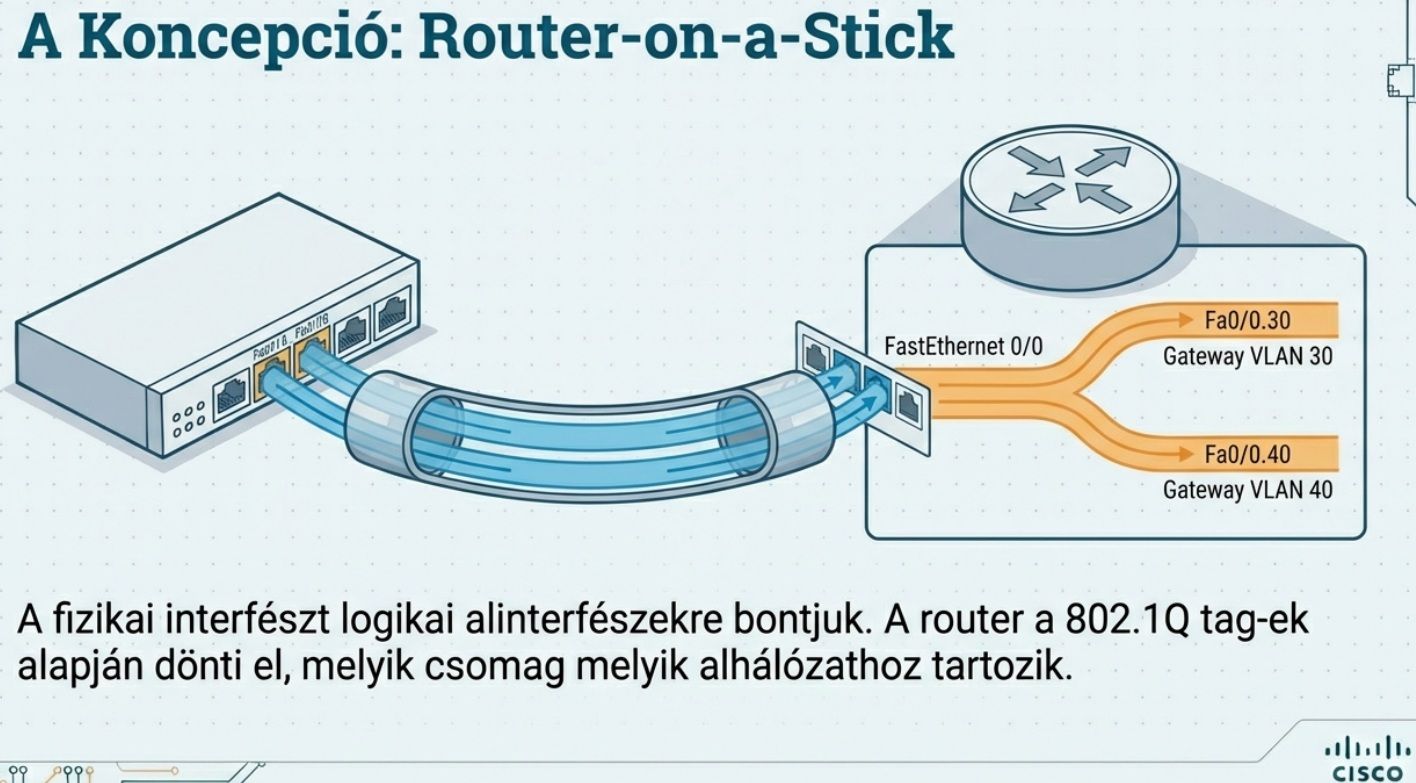

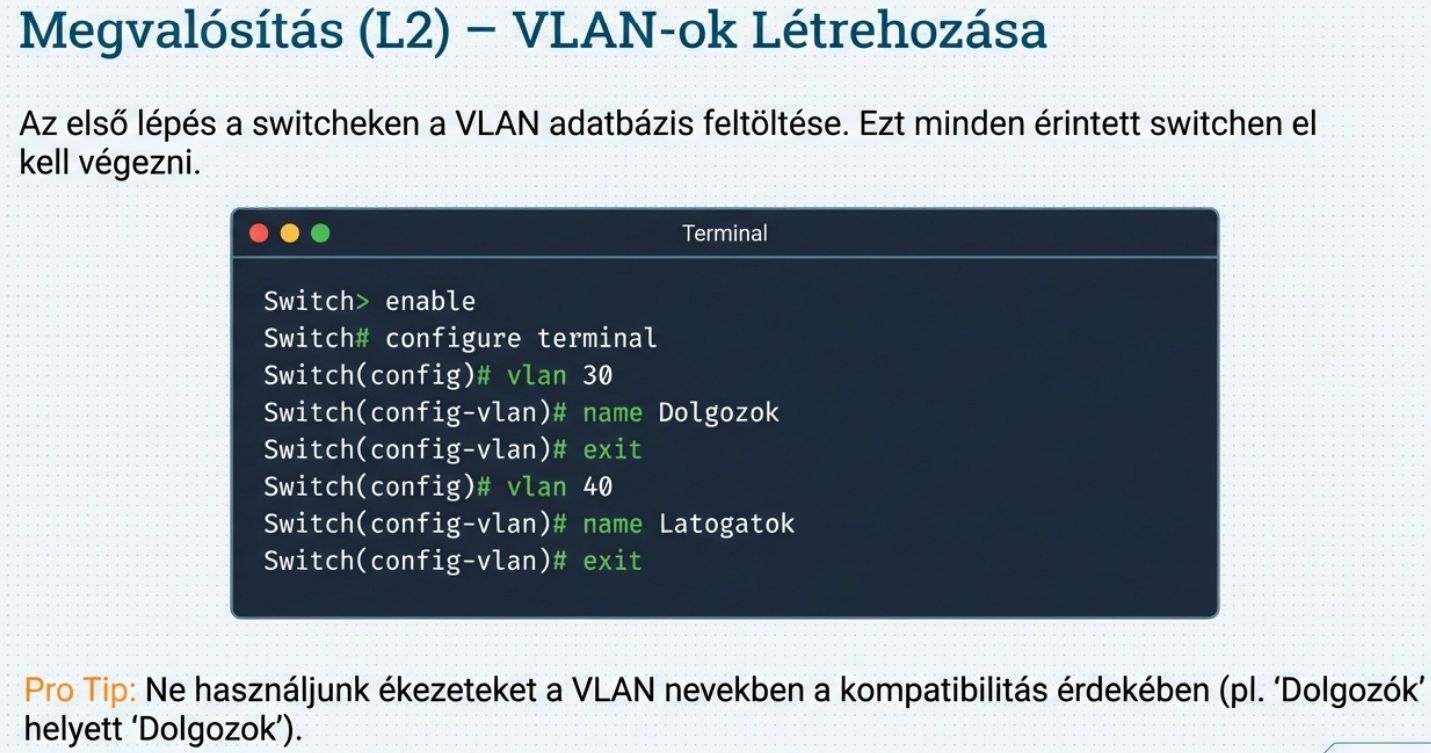

VLAN-ok létrehozása

Hozza létre az alábbi VLAN-okat a helyi hálózaton:

VLAN 30 – Dolgozók

VLAN 40 – Látogatók

Switch konfiguráció

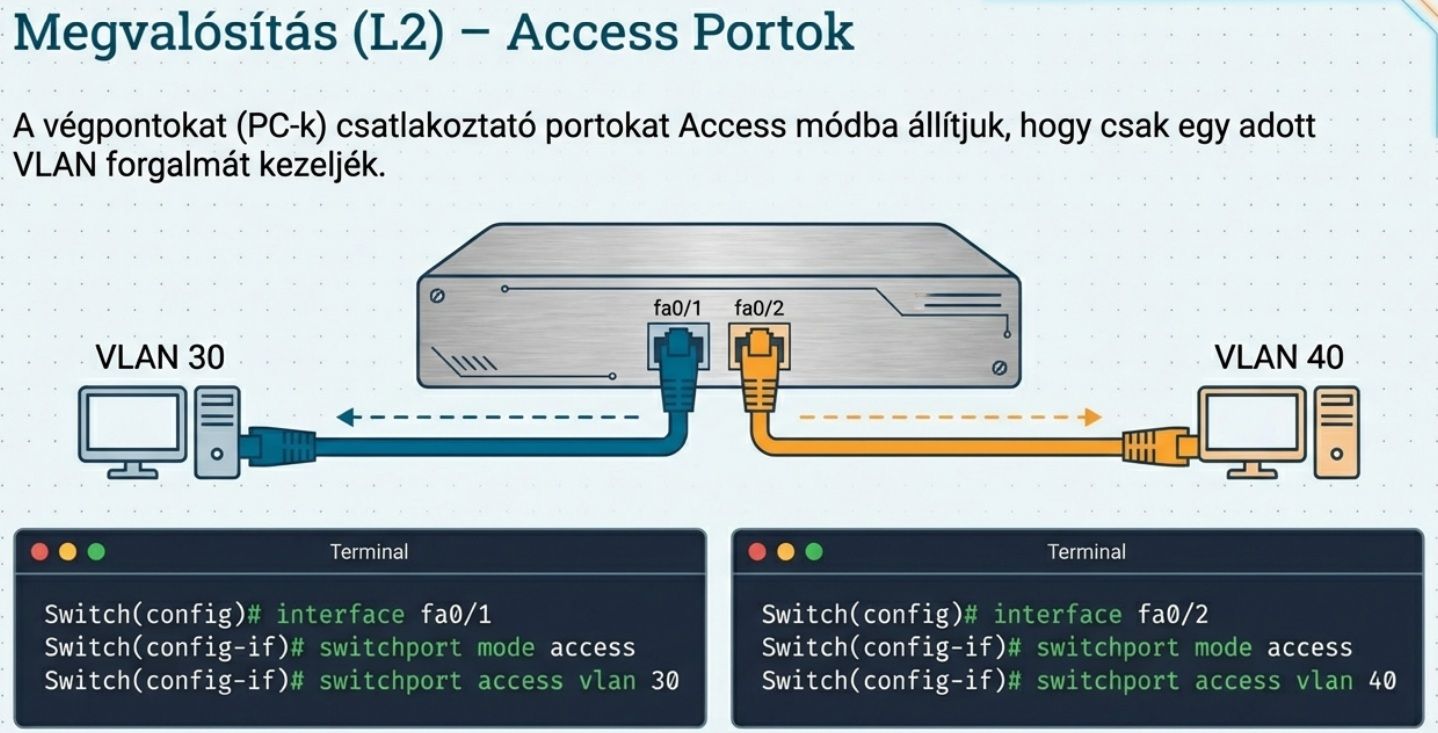

Állítsa be a switch portjait hozzáférési (access) módban:

Munkaállomás-1 → VLAN 30

Munkaállomás-2 → VLAN 40

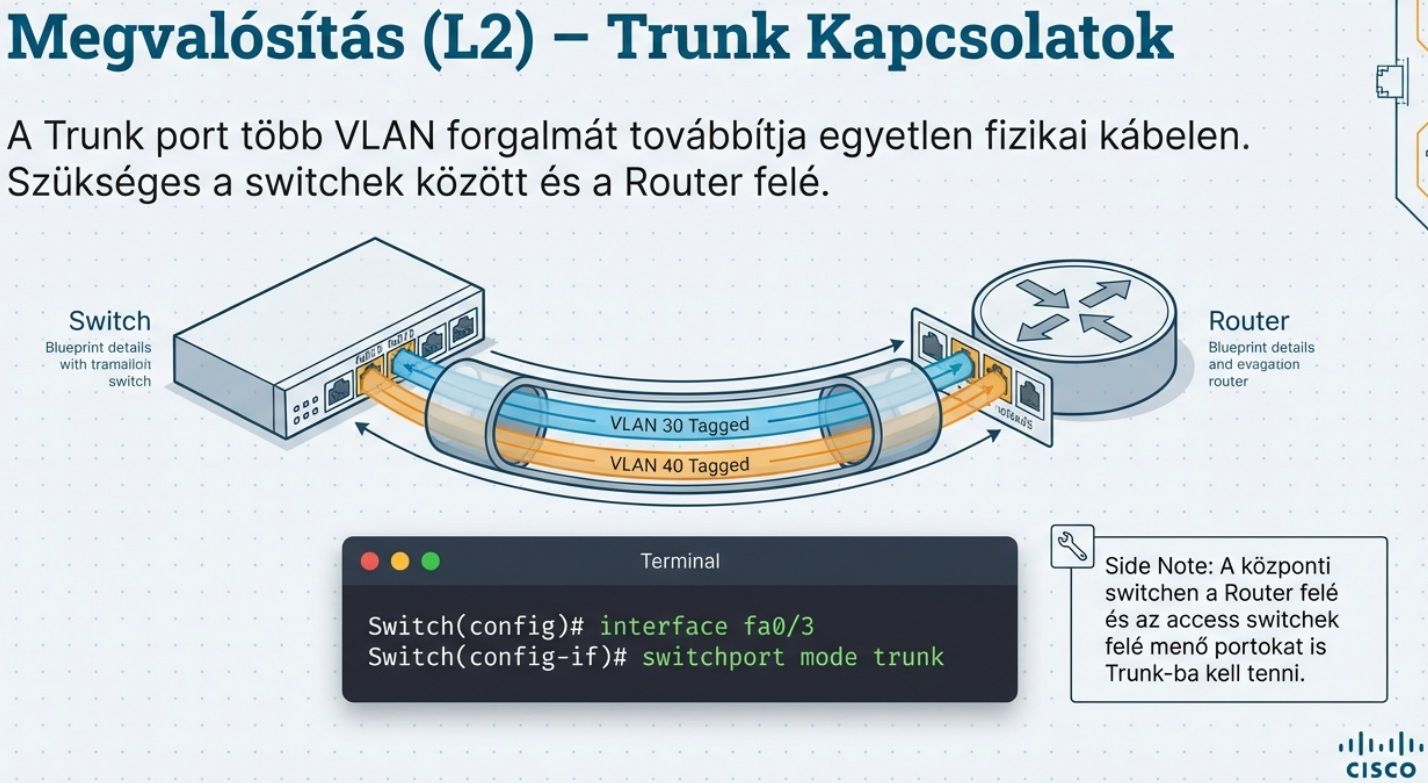

Állítsa be a switch(ek) közötti és a router felé menő kapcsolatokat trunk módban.

Gondoskodjon róla, hogy a VLAN-ok minden érintett switchen létre legyenek hozva.

Központi switch szerepe

A központi switch:

trunk kapcsolaton továbbítja a VLAN 30 és VLAN 40 forgalmát a RTR-KÖZPONT router felé,

trunk kapcsolattal csatlakozik az access switchhez,

kapcsolatban áll a DHCP-szolgáltatást biztosító routerrel (szintén trunk módban, mivel több VLAN forgalma haladhat át rajta).

2. feladat – Router-on-a-Stick konfiguráció

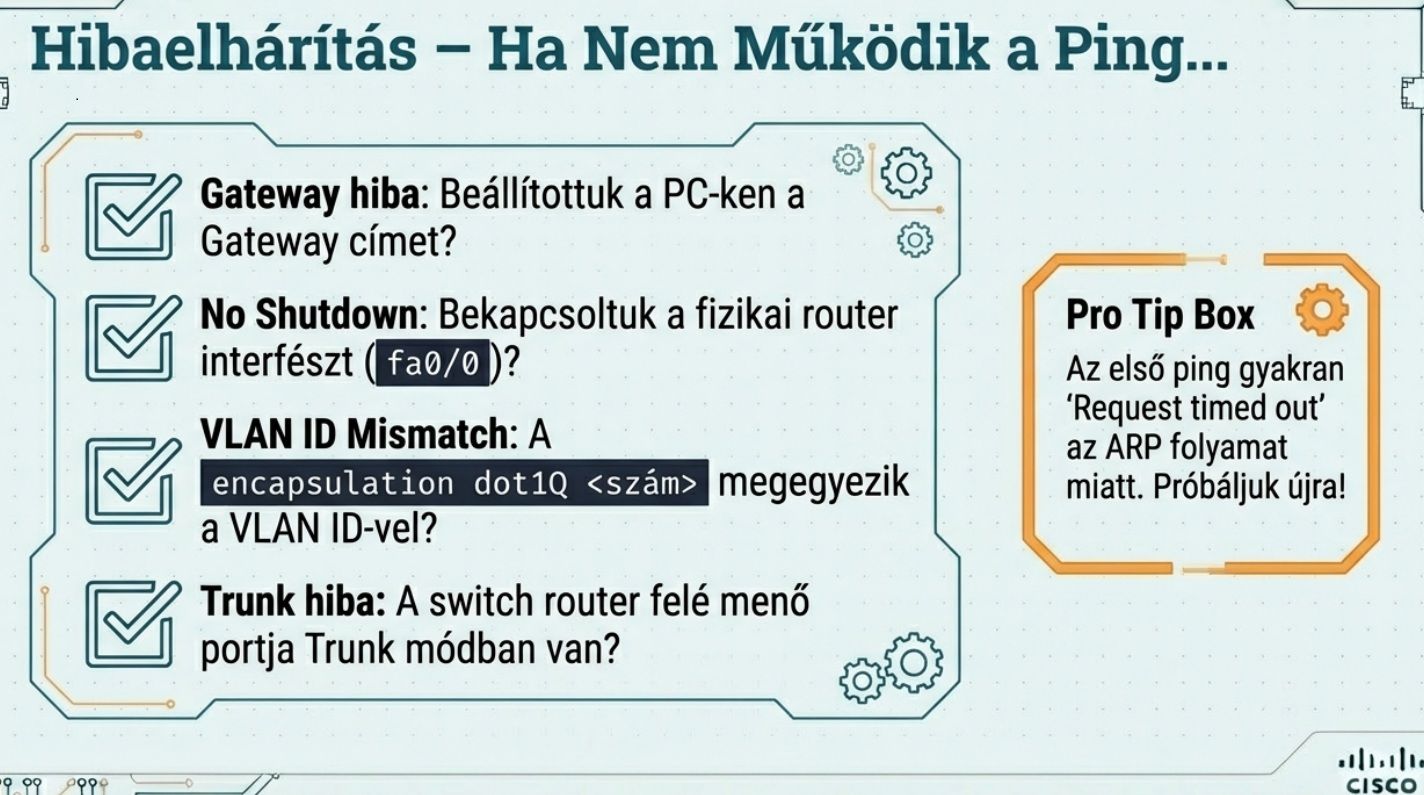

A RTR-KÖZPONT router FastEthernet interfésze trunk kapcsolaton csatlakozik a központi switchhez.

Feladatai:

Hozza létre az alinterfészeket a megfelelő VLAN-azonosítókkal.

Állítsa be az IP-címeket az alábbi hálózatok szerint:

| VLAN | Funkció | Hálózat | Alapértelmezett átjáró |

|---|---|---|---|

| 30 | Dolgozók | 10.30.0.0 /24 | 10.30.0.1 |

| 40 | Látogatók | 10.40.0.0 /24 | 10.40.0.1 |

Engedélyezze a fizikai interfészt.

Biztosítsa az eltérő VLAN-ok közötti IP-szintű kommunikációt.

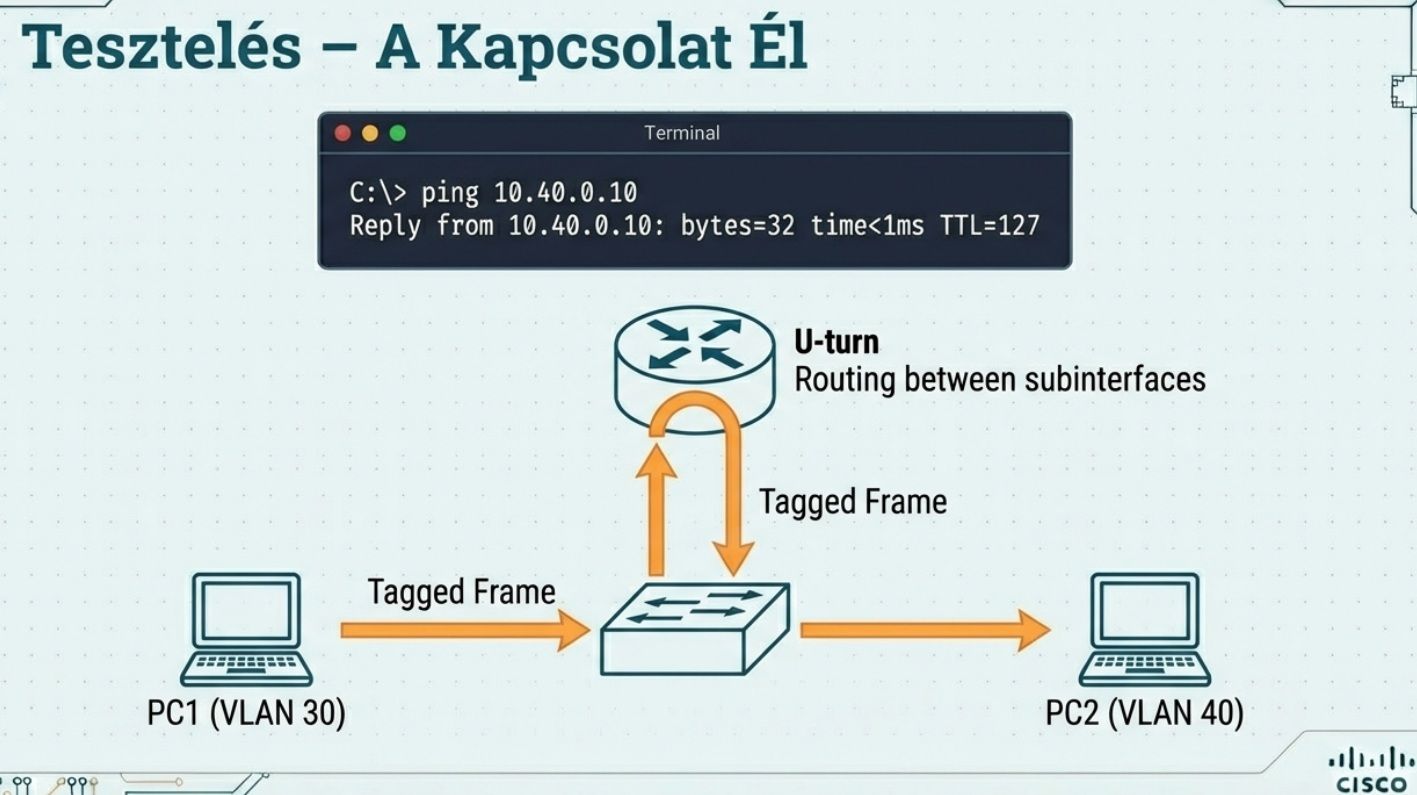

3. feladat – Tesztelés

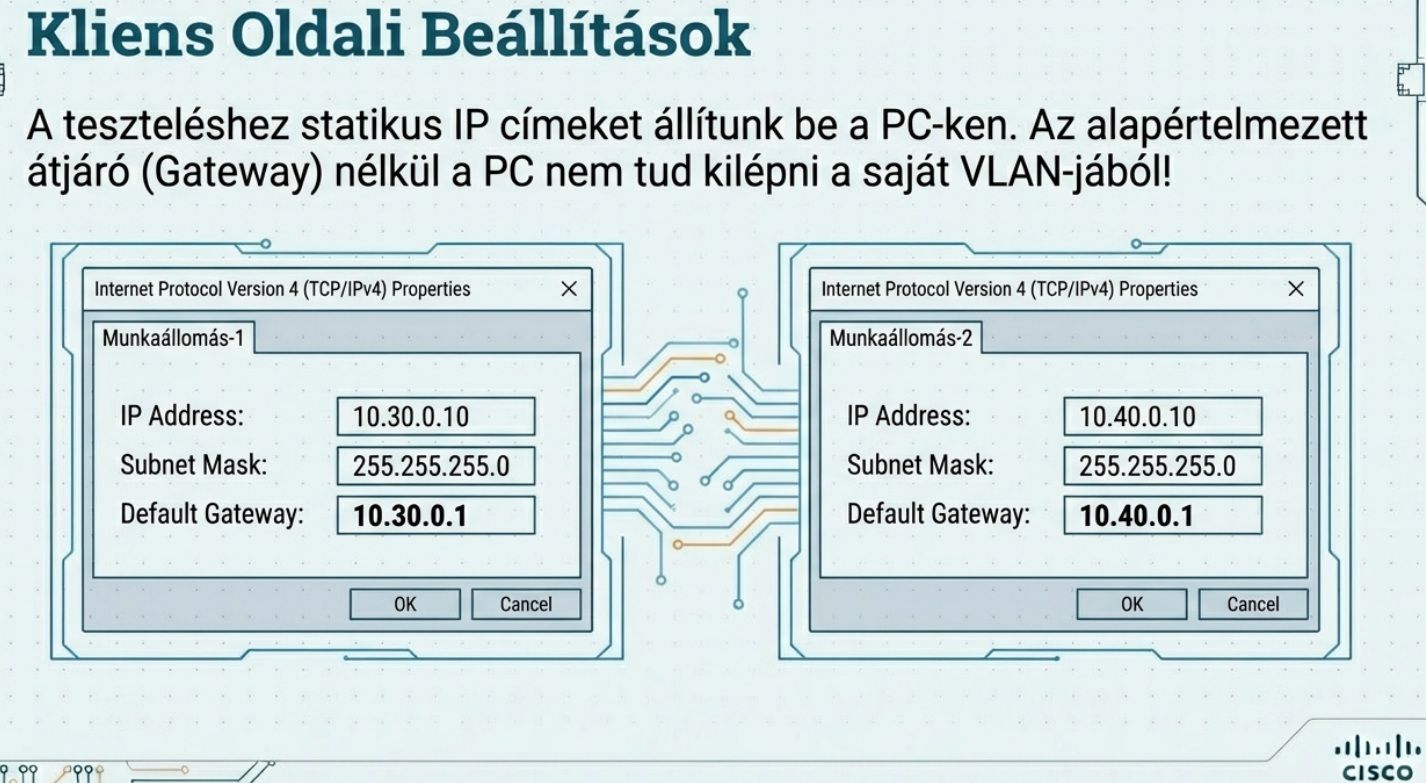

A kliensek ideiglenesen statikus IP-címmel is konfigurálhatók a teszteléshez:

Munkaállomás-1

IP-cím: 10.30.0.10 /24

Alapértelmezett átjáró: 10.30.0.1

Munkaállomás-2

IP-cím: 10.40.0.10 /24

Alapértelmezett átjáró: 10.40.0.1

Ellenőrizze ping segítségével, hogy a két VLAN-ban lévő eszközök képesek-e egymással kommunikálni.

Megoldás

1. lépés – Access switch (SW1) konfigurálása

(VLAN-ok létrehozása, access portok, trunk a központi switch felé)

T.f.h.:

Munkaállomás-1 → FastEthernet0/1 → VLAN 30

Munkaállomás-2 → FastEthernet0/2 → VLAN 40

Trunk kapcsolat a központi switch felé → FastEthernet0/3

enable

configure terminal

! VLAN-ok létrehozása

vlan 30 name Dolgozok

exit

vlan 40 name Latogatok

exit

! Munkaállomás-1 – VLAN 30

interface fastEthernet 0/1

switchport mode access

switchport access vlan 30 exit

! Munkaállomás-2 – VLAN 40

interface fastEthernet 0/2

switchport mode access

switchport access vlan 40 exit

! Trunk kapcsolat a központi switch felé

interface fastEthernet 0/3

switchport mode trunk

exit

! Konfiguráció mentése

end write memory

2. lépés – Központi switch (SW2) konfigurálása

(VLAN-ok, trunkok a router, SW1 és DHCP-router felé)

A központi switch összefogja a VLAN-forgalmat, és továbbítja azt a router felé.

Kapcsolatok:

Fa0/1 → DHCP router (trunk)

Fa0/2 → RTR-KÖZPONT (trunk)

Fa0/3 → SW1 (trunk)

enable

configure terminal

! VLAN-ok létrehozása

vlan 30 name Dolgozok

exit

vlan 40 name Latogatok

exit

! Trunk a DHCP router felé

interface fastEthernet 0/1

switchport mode trunk

exit

! Trunk a központi router felé

interface fastEthernet 0/2

switchport mode trunk

exit

! Trunk az access switch felé

interface fastEthernet 0/3

switchport mode trunk

exit

! Konfiguráció mentése

end write memory

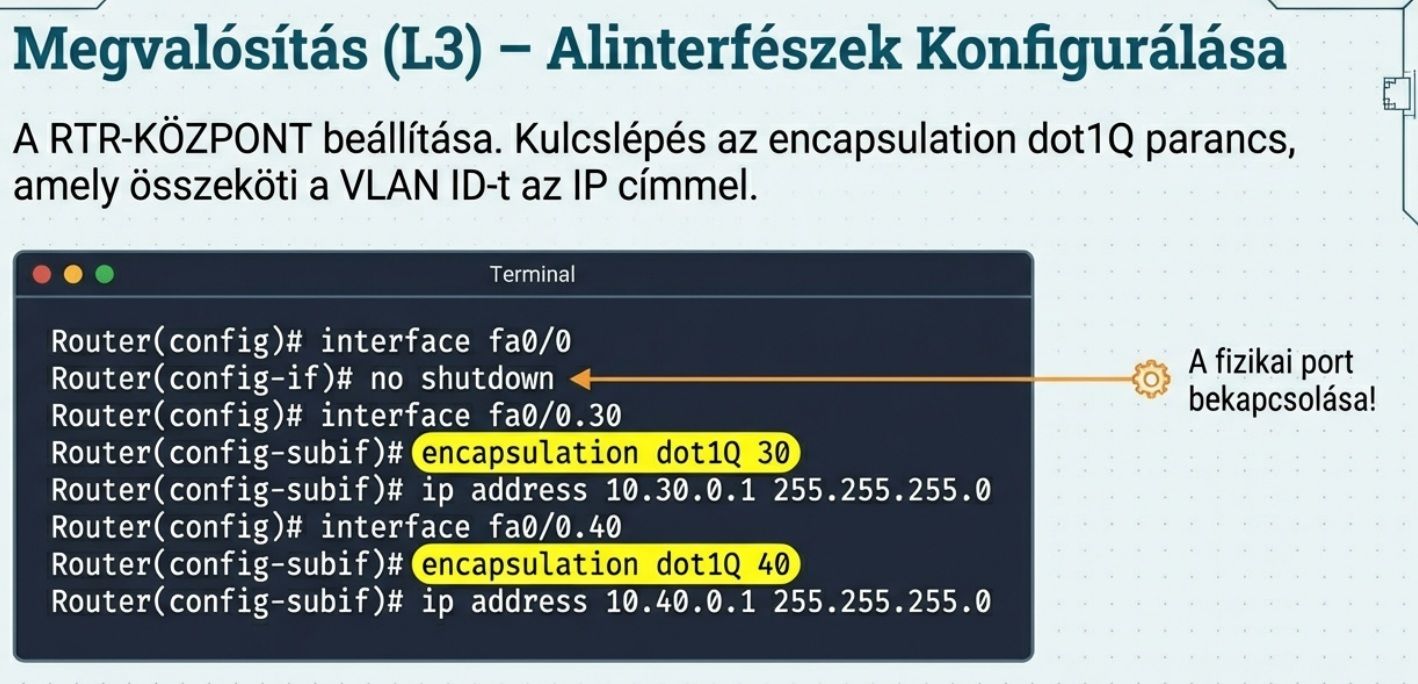

3. lépés – RTR-KÖZPONT router konfigurálása

(Router-on-a-Stick – alinterfészek VLAN 30 és VLAN 40 számára)

T.f.h.:

RTR-KÖZPONT FastEthernet0/0 csatlakozik a SW2 FastEthernet0/2 portjára (trunk)

enable

configure terminal

! VLAN 30 – Dolgozók

interface fastEthernet 0/0.30

encapsulation dot1Q 30

ip address 10.30.0.1 255.255.255.0 exit

! VLAN 40 – Látogatók

interface fastEthernet 0/0.40

encapsulation dot1Q 40

ip address 10.40.0.1 255.255.255.0 exit

! Fizikai interfész engedélyezése

interface fastEthernet 0/0

no shutdown

exit

! Konfiguráció mentése

end

write memory

4. lépés – Kliensek IP-cím beállítása (teszteléshez)

Munkaállomás-1 (VLAN 30)

IP-cím: 10.30.0.10

Alhálózati maszk: 255.255.255.0

Alapértelmezett átjáró: 10.30.0.1

Munkaállomás-2 (VLAN 40)

IP-cím: 10.40.0.10

Alhálózati maszk: 255.255.255.0

Alapértelmezett átjáró: 10.40.0.1

5. lépés – Ellenőrzés

Ping Munkaállomás-1 → 10.40.0.10

Ping Munkaállomás-2 → 10.30.0.10

Ping a router alinterfészeire (10.30.0.1, 10.40.0.1)

Sikeres válasz esetén:

VLAN-ok helyesen működnek

Trunk kapcsolatok rendben vannak

Router-on-a-Stick konfiguráció megfelelő

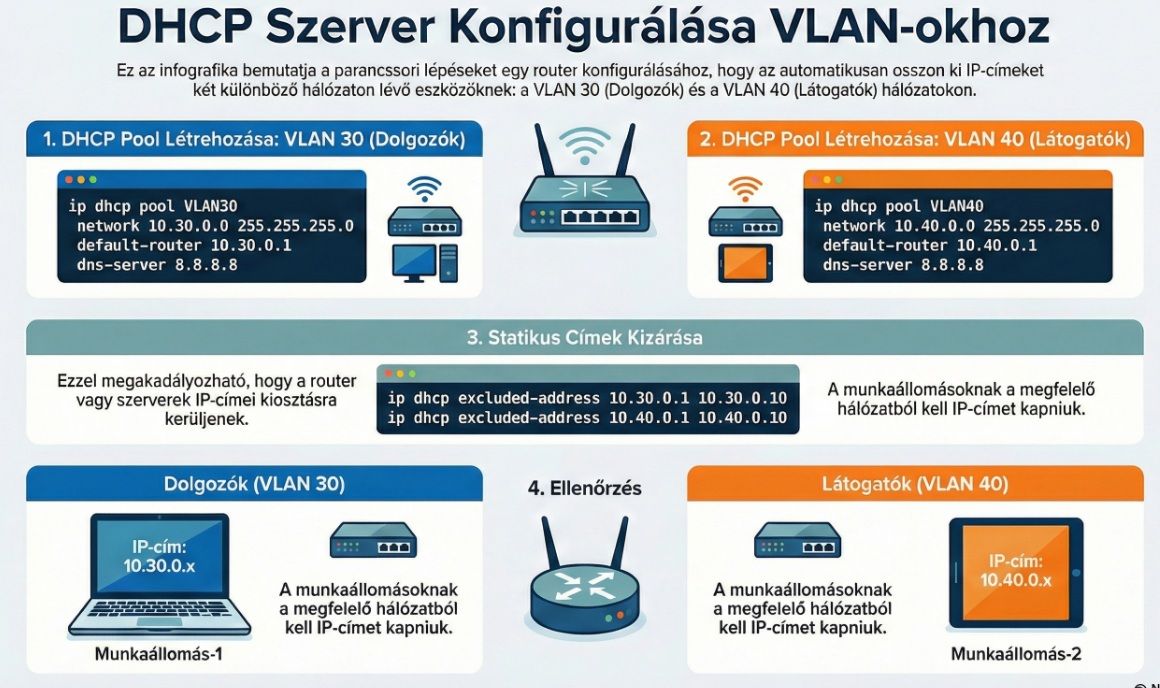

2. DHCP szerver konfigurálása IPv4-ben (Router oldalon)

Állítson be DHCP szolgáltatást a routeren VLAN 30 és VLAN 40 hálózatokhoz.

A PC-k automatikusan kapjanak IP-címet, alapértelmezett átjárót és DNS-kiszolgáló címet.

Cél

A router automatikusan osszon ki IP-címeket a VLAN 30 (Dolgozók) és VLAN 40 (Látogatók) hálózatokba tartozó eszközöknek.

Előfeltétel

Az 1. pontban már létre lettek hozva az alinterfészek a RTR-KÖZPONT routeren:

VLAN 30: 10.30.0.1/24

VLAN 40: 10.40.0.1/24

Megoldás

1. lépés: DHCP pool létrehozása VLAN 30 számára

RTR-KOZPONT(config)# ip dhcp pool VLAN30

RTR-KOZPONT(dhcp-config)# network 10.30.0.0 255.255.255.0

RTR-KOZPONT(dhcp-config)# default-router 10.30.0.1

RTR-KOZPONT(dhcp-config)# dns-server 8.8.8.8

RTR-KOZPONT(dhcp-config)# exit

2. lépés: DHCP pool létrehozása VLAN 40 számára

RTR-KOZPONT(config)# ip dhcp pool VLAN40

RTR-KOZPONT(dhcp-config)# network 10.40.0.0 255.255.255.0

RTR-KOZPONT(dhcp-config)# default-router 10.40.0.1

RTR-KOZPONT(dhcp-config)# dns-server 8.8.8.8

RTR-KOZPONT(dhcp-config)# exit

3. lépés: Kézi IP-címek kizárása a kiosztásból

(pl. router címei, statikus eszközök)

RTR-KOZPONT(config)# ip dhcp excluded-address 10.30.0.1 10.30.0.10

RTR-KOZPONT(config)# ip dhcp excluded-address 10.40.0.1 10.40.0.10

Ezzel elkerülhető, hogy a router IP-címei vagy más fontos eszközök címei DHCP-n keresztül kiosztásra kerüljenek.

4. lépés: Ellenőrzés

Csatlakoztassa a PC-ket a megfelelő VLAN-portokra, és állítsa be őket automatikus IP-cím kérésre (DHCP).

Munkaállomás-1 (VLAN 30) → 10.30.0.x

Munkaállomás-2 (VLAN 40) → 10.40.0.x

Ellenőrzés parancssorból a routeren:

RTR-KOZPONT# show ip dhcp binding

3. ACL létrehozása

Korlátozza a VLAN 40 (Látogatók) hálózatból az internet irányába való kimenő forgalmat

(csak HTTP és HTTPS legyen engedélyezett).

A VLAN 40 ne tudja elérni a VLAN 30 (Dolgozók) hálózat gépeit.

Megoldás

1. lépés: Két fő szabály, amit meg kell valósítanunk

Engedélyezni kell a VLAN 40 hálózatból a HTTP/HTTPS forgalmat (kifelé az internet irányába)

Tiltani kell a VLAN 40 → VLAN 30 irányú forgalmat

Minden más forgalom legyen tiltva

Feladat célja – mit akarunk elérni?

A Látogatók (VLAN 40) gépei:

ne tudják elérni a Dolgozók (VLAN 30) hálózatát

csak internetezni tudjanak, kizárólag webes forgalommal

(HTTP – 80-as port, HTTPS – 443-as port)

minden más forgalom (ping, FTP, fájlmegosztás stb.) legyen tiltva

Munkaállomás-1 (VLAN 30) Munkaállomás-2 (VLAN 40)

| |

SW1 ----- SW2 ----- RTR-KÖZPONT ----- Internet

2. lépés: ACL létrehozása

VLAN 40 → VLAN 30 forgalom tiltása

RTR-KOZPONT(config)# access-list 100 deny ip 10.40.0.0 0.0.0.255 10.30.0.0 0.0.0.255

Ez azt jelenti:

ha a forrás a VLAN 40 (10.40.0.0/24),

és a cél a VLAN 30 (10.30.0.0/24),

akkor a forgalom tiltott.

HTTP és HTTPS engedélyezése VLAN 40-ből az internet felé

RTR-KOZPONT(config)# access-list 100 permit tcp 10.40.0.0 0.0.0.255 any eq 80

RTR-KOZPONT(config)# access-list 100 permit tcp 10.40.0.0 0.0.0.255 any eq 443

Ez engedélyezi, hogy a VLAN 40 gépei elérjenek bármilyen külső címet,

ha az webes szolgáltatás (HTTP vagy HTTPS).

Minden egyéb forgalom tiltása VLAN 40-ből

RTR-KOZPONT(config)# access-list 100 deny ip 10.40.0.0 0.0.0.255 any

Ez tiltja például:

ICMP (ping)

FTP

SMB

egyéb nem webes protokollokat

3. lépés: ACL alkalmazása a megfelelő interfészre

(„ACL felszerelése a bejáratra”)

Az ACL-t a VLAN 40-hez tartozó alinterfészre, bejövő irányban kell alkalmazni:

RTR-KOZPONT(config)# interface fastEthernet 0/0.40

RTR-KOZPONT(config-subif)# ip access-group 100 in

RTR-KOZPONT(config-subif)# exit

Az ACL csak akkor működik, ha egy router interfészre van alkalmazva.

Mivel a szabály a VLAN 40-ből induló forgalmat szűri, ezért:

a VLAN 40 alinterfészre

inbound (in) irányban kell feltenni

4. lépés: Tesztelés

A VLAN 40 (Látogatók) hálózatból próbálja meg:

Pingelni egy VLAN 30-as gépet → sikertelen (helyes)

Pingelni 8.8.8.8-at → sikertelen (ICMP tiltva)

Böngészni pl. www.google.com → sikeres (HTTP/HTTPS engedélyezve)

4. Dinamikus forgalomirányítás (OSPF)

Állítsa be az OSPF dinamikus forgalomirányító protokollt a két router között úgy, hogy

az összes belső hálózat hirdetésre kerüljön.

Ellenőrizze, hogy a két telephely VLAN-jai között is van-e IP-szintű elérhetőség.

Megoldás

Cél

Több router között OSPF segítségével automatikusan történjen a forgalomirányítás.

Mindegyik router ossza meg a saját belső hálózatainak elérhetőségét a másikkal.

A korábban konfigurált VLAN 30 (Dolgozók) és VLAN 40 (Látogatók) alhálózatok is legyenek OSPF-ben hirdetve.

Példatopológia

Tegyük fel, hogy két router található a hálózatban:

RTR-KÖZPONT – router-on-a-stick, VLAN 30 és VLAN 40

RTR-FIÓK – fióktelep router

A két router közötti pont–pont kapcsolat:

RTR-KÖZPONT: 10.0.0.1/30

RTR-FIÓK: 10.0.0.2/30

1. lépés: IP-címek beállítása a routerek közötti kapcsolatra

(ha még nincs konfigurálva)

RTR-KÖZPONT

RTR-KOZPONT(config)# interface fastEthernet 0/1

RTR-KOZPONT(config-if)# ip address 10.0.0.1 255.255.255.252

RTR-KOZPONT(config-if)# no shutdown

RTR-KOZPONT(config-if)# exit

RTR-FIÓK

RTR-FIOK(config)# interface fastEthernet 0/0

RTR-FIOK(config-if)# ip address 10.0.0.2 255.255.255.252

RTR-FIOK(config-if)# no shutdown

RTR-FIOK(config-if)# exit

2. lépés: OSPF konfigurálása a RTR-KÖZPONT routeren

A központi router hirdeti:

VLAN 30 – 10.30.0.0/24

VLAN 40 – 10.40.0.0/24

a routerek közötti 10.0.0.0/30 hálózatot

RTR-KOZPONT(config)# router ospf 1

RTR-KOZPONT(config-router)# network 10.30.0.0 0.0.0.255 area 0

RTR-KOZPONT(config-router)# network 10.40.0.0 0.0.0.255 area 0

RTR-KOZPONT(config-router)# network 10.0.0.0 0.0.0.3 area 0

RTR-KOZPONT(config-router)# exit

3. lépés: OSPF konfigurálása a RTR-FIÓK routeren

Tegyük fel, hogy a fióktelep egy helyi hálózatot szolgál ki:

Fióktelepi LAN: 10.50.0.0/24

RTR-FIOK(config)# router ospf 1

RTR-FIOK(config-router)# network 10.0.0.0 0.0.0.3 area 0

RTR-FIOK(config-router)# network 10.50.0.0 0.0.0.255 area 0

RTR-FIOK(config-router)# exit

4. lépés: OSPF működésének ellenőrzése

RTR-KÖZPONT routeren

RTR-KOZPONT# show ip ospf neighbor

RTR-KOZPONT# show ip route ospf

RTR-FIÓK routeren

RTR-FIOK# show ip ospf neighbor

RTR-FIOK# show ip route ospf

A routereknek:

látniuk kell egymást OSPF szomszédként,

meg kell jelenniük a másik router által hirdetett hálózatoknak az útválasztási táblában.

Tesztelés

A RTR-KÖZPONT alá tartozó egyik kliensből

(pl. VLAN 30 – 10.30.0.10)

pingelje a fióktelepi hálózat egyik címét (pl. 10.50.0.10).

Sikeres válasz esetén:

az OSPF helyesen működik,

a két telephely hálózatai közt biztosított az elérhetőség.

5. VPN kapcsolat létrehozása (IPsec Site-to-Site)

Hozzon létre egy titkosított VPN alagutat a RTR-KÖZPONT és a RTR-FIÓK routerek között,

hogy a két telephely belső hálózatai biztonságosan kommunikálhassanak.

Használjon előmegosztott kulcsot és SHA-alapú hitelesítést.

Ellenőrizze a VPN kapcsolat működését

(pl. ping, show crypto isakmp sa, show crypto ipsec sa).

Cél

GRE alagút kialakítása a két router között

(alkalmas OSPF továbbítására is)

IPsec védelem biztosítása a GRE alagúton keresztül

(titkosítás + hitelesítés)

Biztonságos site-to-site VPN megvalósítása

Megoldás

Hálózati kiindulás

WAN kapcsolat a routerek között:

RTR-KÖZPONT WAN interfész: 10.0.0.1/30

RTR-FIÓK WAN interfész: 10.0.0.2/30

GRE tunnel IP-címek:

RTR-KÖZPONT: 192.168.100.1/30

RTR-FIÓK: 192.168.100.2/30

1. lépés: GRE Tunnel létrehozása

RTR-KÖZPONT

RTR-KOZPONT(config)# interface Tunnel0

RTR-KOZPONT(config-if)# ip address 192.168.100.1 255.255.255.252

RTR-KOZPONT(config-if)# tunnel source fastEthernet 0/1

RTR-KOZPONT(config-if)# tunnel destination 10.0.0.2

RTR-KOZPONT(config-if)# no shutdown

RTR-FIÓK

RTR-FIOK(config)# interface Tunnel0

RTR-FIOK(config-if)# ip address 192.168.100.2 255.255.255.252

RTR-FIOK(config-if)# tunnel source fastEthernet 0/0

RTR-FIOK(config-if)# tunnel destination 10.0.0.1

RTR-FIOK(config-if)# no shutdown

2. lépés: IPsec védelem beállítása

RTR-KÖZPONT

IKE policy

RTR-KOZPONT(config)# crypto isakmp policy 10

RTR-KOZPONT(config-isakmp)# encryption aes

RTR-KOZPONT(config-isakmp)# hash sha

RTR-KOZPONT(config-isakmp)# authentication pre-share

RTR-KOZPONT(config-isakmp)# group 2

RTR-KOZPONT(config-isakmp)# lifetime 86400

Előmegosztott kulcs

RTR-KOZPONT(config)# crypto isakmp key VPNtitkos address 10.0.0.2

IPsec transform-set

RTR-KOZPONT(config)# crypto ipsec transform-set TS esp-aes esp-sha-hmac

Kriptó térkép (Crypto Map)

RTR-KOZPONT(config)# crypto map VPN-MAP 10 ipsec-isakmp

RTR-KOZPONT(config-crypto-map)# set peer 10.0.0.2

RTR-KOZPONT(config-crypto-map)# set transform-set TS

RTR-KOZPONT(config-crypto-map)# match address 100

ACL a GRE forgalomhoz

RTR-KOZPONT(config)# access-list 100 permit gre host 10.0.0.1 host 10.0.0.2

Crypto map alkalmazása a WAN interfészre

RTR-KOZPONT(config)# interface fastEthernet 0/1

RTR-KOZPONT(config-if)# crypto map VPN-MAP

RTR-FIÓK

RTR-FIOK(config)# crypto isakmp policy 10

RTR-FIOK(config-isakmp)# encryption aes

RTR-FIOK(config-isakmp)# hash sha

RTR-FIOK(config-isakmp)# authentication pre-share

RTR-FIOK(config-isakmp)# group 2

RTR-FIOK(config-isakmp)# lifetime 86400

RTR-FIOK(config)# crypto isakmp key VPNtitkos address 10.0.0.1

RTR-FIOK(config)# crypto ipsec transform-set TS esp-aes esp-sha-hmac

RTR-FIOK(config)# crypto map VPN-MAP 10 ipsec-isakmp

RTR-FIOK(config-crypto-map)# set peer 10.0.0.1

RTR-FIOK(config-crypto-map)# set transform-set TS

RTR-FIOK(config-crypto-map)# match address 100

RTR-FIOK(config)# access-list 100 permit gre host 10.0.0.2 host 10.0.0.1

RTR-FIOK(config)# interface fastEthernet 0/0

RTR-FIOK(config-if)# crypto map VPN-MAP

3. lépés: Ellenőrzés

GRE alagút ellenőrzése

RTR-KOZPONT# show interface Tunnel0

RTR-KOZPONT# ping 192.168.100.2

IPsec állapot ellenőrzése

RTR-KOZPONT# show crypto isakmp sa

RTR-KOZPONT# show crypto ipsec sa

Ha:

a Tunnel0 interfész aktív,

a ping sikeres,

az IPsec SA-k ACTIVE állapotban vannak,

akkor a VPN kapcsolat megfelelően működik, és az adatforgalom titkosított.

Pontozótábla – Cisco vizsgafeladat (max. 100 pont)

| Feladatrész | Értékelési szempont | Pontszám |

|---|---|---|

| 1. VLAN-ok létrehozása és porthozzárendelés | Minden VLAN (VLAN 30 – Dolgozók, VLAN 40 – Látogatók) létrehozva, nevük megfelelő, a hozzájuk tartozó portok helyesen lettek access vagy trunk módba állítva. | 15 pont |

| 2. Router-on-a-Stick működés | A router alinterfészei helyesen konfiguráltak (802.1Q encapsulation, IP-címek), a VLAN-ok közötti kommunikáció működik. | 15 pont |

| 3. DHCP címkiosztás automatikusan történik | DHCP pool-ok megfelelően létrehozva VLAN 30 és VLAN 40 számára, helyes IP-tartományok, kizárt címtartományok (excluded addresses) megadva, a kliensek automatikusan IP-címet kapnak. | 15 pont |

| 4. ACL hatékonyan korlátozza a forgalmat | Az ACL helyesen van megírva és alkalmazva, a VLAN 40 nem éri el a VLAN 30 hálózatot, csak HTTP/HTTPS forgalom engedélyezett, az ACL nem zár el indokolatlan forgalmat. | 15 pont |

| 5. OSPF konfiguráció megfelelő, minden útvonal elérhető | OSPF szomszédság kialakult a routerek között, az összes belső hálózat (VLAN-ok és telephelyi LAN-ok) hirdetésre került, minden szükséges útvonal elérhető, nem alakul ki routing loop. | 20 pont |

| 6. VPN alagút aktív, titkosított adatkapcsolat működik | A GRE alagút működik, az IPsec hitelesítés és titkosítás aktív, a show crypto isakmp sa és show crypto ipsec sa parancsok alapján a VPN kapcsolat létrejött és titkosított adatforgalom halad át rajta. | 20 pont |