Hálózati minta vizsgafeladat

Hálózati minta vizsgafeladat

valós Cisco eszközökön végrehajtandó vizsgafeladat

Vizsgafeladat: Telephelyek közti kapcsolat és belső hálózati szegmentálás kialakítása

Vizsgafeladat: Telephelyek közötti kapcsolat és belső hálózati szegmentáció kialakítása

Kiinduló állapot:

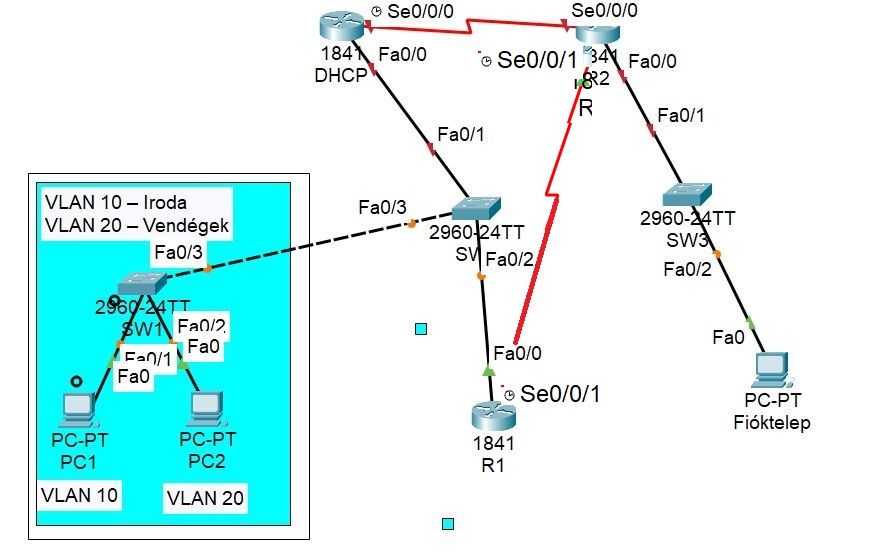

A vizsgázó egy vállalati hálózat bővítésén dolgozik, amely több VLAN-t tartalmaz, és amelyben két telephely között VPN-kapcsolatot kell létrehozni. A helyi hálózaton dinamikus IP-cím kiosztást és forgalomszűrést is meg kell valósítani. A hálózati topológia részben előre konfigurált, az eszközök csatlakoztatva vannak, és néhány alap IP-cím illetve elnevezés már beállításra került.

Felhasználható eszközök:

2 db Cisco router (R1 – központi telephely, R2 – fióktelep)

3 db Ci sco switch

sco switch

2 db PC (PC1 – VLAN10, PC2 – VLAN20)

Terminálemulátor (pl. PuTTY)

Cross és straight kábelek

1. VLAN-ok létrehozása és forgalomirányítás (Switch + Router-on-a-Stick konfiguráció)

Hozza létre a következő VLAN-okat:

VLAN 10 – Iroda

VLAN 20 – Vendégek

Állítsa be a switch megfelelő portjait VLAN-hoz tartozó hozzáférési portként (például: PC1 a VLAN 10-hez, PC2 a VLAN 20-hoz).

Konfigurálja a routeren az alinterfészeket (subinterface-eket) és rendeljen hozzájuk IP-címeket a VLAN-ok alapján.

Ellenőrizze, hogy az eltérő VLAN-okhoz tartozó eszközök IP-szinten tudnak-e kommunikálni egymással.

nable

configure terminal

! VLAN-ok létrehozása

vlan 10

name Iroda

exit

vlan 20

name Vendégek

exit

! PC1 (VLAN 10) beállítása a FastEthernet 0/1 porton

interface fastEthernet 0/1

switchport mode access

switchport access vlan 10

exit

! PC2 (VLAN 20) beállítása a FastEthernet 0/2 porton

interface fastEthernet 0/2

switchport mode access

switchport access vlan 20

exit

! Trunk port beállítása SW2 felé a FastEthernet 0/3 porton

interface fastEthernet 0/3

switchport mode trunk

exit

! Kilépés és konfiguráció mentése

exit

write memory

Az SW2 központi szerepet tölt be:

A VLAN 10 és VLAN 20 forgalmát trunk kapcsolaton továbbítja a R1 router felé (Router-on-a-Stick konfiguráció).

Kapcsolatban áll SW1-gyel a Fa0/3 porton, ami szintén trunk.

Emellett kapcsolódik a DHCP szerverhez a Fa0/1 porton, ami szintén trunk módban működik, ha több VLAN forgalma halad át rajta, ami várható.

Megoldás

1. lépés: SW1 konfigurálása – VLAN-ok létrehozása, portok hozzárendelése, trunk beállítása

Minden switchen létre kell hozni a VLAN-okat, ahol az adott VLAN forgalma megjelenik vagy megjelenhet, mert ez elengedhetetlen a helyes működéshez.

2. lépés: SW2 – VLAN-ok létrehozása, trunk portok beállítása

T.f.h.:

PC1 → FastEthernet 0/1 → VLAN 10

PC2 → FastEthernet 0/2 → VLAN 20

enable

configure terminal

! VLAN-ok létrehozása

vlan 10

name Iroda

exit

vlan 20

name Vendégek

exit

! Trunk a Router (R1) felé Fa0/2

interface fastEthernet 0/2

switchport mode trunk

exit

! Trunk a SW1 felé Fa0/3

interface fastEthernet 0/3

switchport mode trunk

exit

! Trunk a DHCP router felé Fa0/1 (ha több VLAN-t is továbbít, igen)

interface fastEthernet 0/1

switchport mode trunk

exit

! (nem kötelező, de ajánlott)

exit

write memory

3. lépés: R1 – Router-on-a-Stick konfiguráció VLAN 10 és VLAN 20-hoz

T.f.h, R1 Fa0/0 kapcsolódik a SW2 Fa0/2 portjára, ahol trunk mód van beállítva — tehát itt jön a klasszikus Router-on-a-Stick beállítás(tényleg, mintha egy pálca állna ki és a végén van a R1, csak itt most lefele ;-)).

enable

configure terminal

! VLAN 10 – Iroda

interface fastEthernet 0/0.10

encapsulation dot1Q 10

ip address 192.168.10.1 255.255.255.0

exit

! VLAN 20 – Vendégek

interface fastEthernet 0/0.20

encapsulation dot1Q 20

ip address 192.168.20.1 255.255.255.0

exit

! Alap interfész engedélyezése

interface fastEthernet 0/0

no shutdown

exit

! (nem kötelező, de ajánlott)

exit

write memory

4. lépés: Tesztelés

A kliensek (PC1 és PC2) statikus IP-címet is kaphatnak:

Pingeléssel ellenőrizhető:

PC1:192.168.10.10 255.255.255.0 átjáró: 192.168.10.1

PC2: 192.168.20.10 255.255.255.0 átjáró: 192.168.20.1

2. DHCP szerver konfigurálása IPv4-ben (Router oldalon (R1))

Állítson be DHCP szolgáltatást a routeren VLAN 10 és VLAN 20 hálózatokhoz.

PC-k automatikusan kapjanak IP-címet, default gateway-t és DNS-t.

Cél:

A router automatikusan osszon ki IP-címeket a VLAN 10 és VLAN 20 hálózatokba tartozó eszközöknek.

Előfeltétel:

Az 1. pontban már létre lettek hozva az alinterfészek:

VLAN 10: 192.168.10.1/24

VLAN 20: 192.168.20.1/24

Megoldás

1. lépés: DHCP pool létrehozása VLAN 10 számára

R1(config)# ip dhcp pool VLAN10

R1(dhcp-config)# network 192.168.10.0 255.255.255.0

R1(dhcp-config)# default-router 192.168.10.1

R1(dhcp-config)# dns-server 8.8.8.8

R1(dhcp-config)# exit

2. lépés: DHCP pool létrehozása VLAN 20 számára

R1(config)# ip dhcp pool VLAN20

R1(dhcp-config)# network 192.168.20.0 255.255.255.0

R1(dhcp-config)# default-router 192.168.20.1

R1(dhcp-config)# dns-server 8.8.8.8

R1(dhcp-config)# exit

3. lépés: Kézi IP-címek kizárása a kiosztásból (pl. router címe, szerverek)

R1(config)# ip dhcp excluded-address 192.168.10.1 192.168.10.10

R1(config)# ip dhcp excluded-address 192.168.20.1 192.168.20.10

Ezzel elkerülöd, hogy a router IP-címe vagy más fontos eszközök címe kiosztásra kerüljön.

4. lépés: Ellenőrzés

Csatlakoztasd a PC-ket VLAN 10 és VLAN 20 portokra.

PC1: automatikus IP-t kér (DHCP request) → 192.168.10.x

PC2: automatikus IP-t kér → 192.168.20.x

Ellenőrizheted:

R1# show ip dhcp binding

3. ACL létrehozása

Korlátozza a VLAN 20 (Vendégek) hálózatból az internet irányába való kimenő forgalmat (csak HTTP/HTTPS legyen engedélyezett).

VLAN 20 ne tudja elérni VLAN 10 gépeit.

Megoldás

1. lépés: Két fő szabály, amit meg kell valósítanunk

Engedélyezni kell VLAN 20-ból a HTTP/HTTPS forgalmat (kifelé az internetre)

Tiltani kell VLAN 20-ból a VLAN 10 hálózat elérését

Egyébként minden más forgalom engedett (vagy tiltott, attól függően, hogyan zárod)

Feladat célja – mit akarunk elérni?

A Vendégek (VLAN 20) gépei:

ne tudják elérni az Irodai gépeket (VLAN 10)

csak internetezni tudjanak, de csak weboldalakat nézhessenek meg (HTTP és HTTPS: azaz port 80 és 443)

Minden más tiltva legyen számukra

PC1 (Iroda, VLAN 10) PC2 (Vendég, VLAN 20)

| |

SW1 --- SW2 --- R1 --- Internet (pl. DHCP router)

2. lépés: ACL létrehozása

R1(config)# access-list 100 deny ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255

Ez azt jelenti:

Ha a forrás VLAN 20 (192.168.20.0/24),

és a cél VLAN 10 (192.168.10.0/24),

akkor tiltjuk a forgalmat.

R1(config)# access-list 100 permit tcp 192.168.20.0 0.0.0.255 any eq 80

R1(config)# access-list 100 permit tcp 192.168.20.0 0.0.0.255 any eq 443

Engedtük meg, hogy a VLAN 20 gépei elérjenek bármit, ha az webszerver (port 80 – HTTP, vagy 443 – HTTPS)

R1(config)# access-list 100 deny ip 192.168.20.0 0.0.0.255 any

Minden más forgalmat tiltottunk VLAN 20-ból (például FTP, ping, fájlmegosztás, stb.)

3. lépés: ACL alkalmazása a megfelelő interfészre ;-) ACL „felszerelése a bejáratra”

Alkalmazd a kimenő VLAN 20 forgalomra, azaz a router bejövő interfészén VLAN 20 esetén:

R1(config)# interface fastEthernet 0/0.20

R1(config-subif)# ip access-group 100 in

R1(config-subif)# exit

Az ACL csak akkor működik, ha azt egy router interfészre alkalmazzuk.

Mivel ez a szabály a VLAN 20-ból induló forgalmat szűri, ezt a VLAN-hoz tartozó alinterfészre kell tenni, bejövő irányban.

Magyarán: A VLAN 20 (Vendégek) belépéskor (inbound) a routerbe, ezek szerint lesznek szűrve a csomagok.

4. lépés: Tesztelés

VLAN 20-ból próbálj:

Pingelni VLAN 10-es gépet → sikertelen (jó)

Pingelni 8.8.8.8 → sikertelen (ICMP nincs engedélyezve)

Böngészni pl. www.google.com → sikeres (HTTP/HTTPS megy)

4. Dinamikus forgalomirányítás (OSPF)

Állítsa be OSPF protokollt a két router között, az összes belső hálózat legyen hirdetve, kjivéve az a hálózat(képen a jobb oldali, ami nem tartalmaz további routert).

Ellenőrizze, hogy a két telephely VLAN-jai közt is van-e elérhetőség.

Megoldás

Cél:

Több router között OSPF segítségével automatikusan történjen a forgalomirányítás.

Mindegyik router ossza meg a belső hálózatainak elérhetőségét a másikkal.

A korábban konfigurált VLAN 10 és VLAN 20 alhálózatok is legyenek OSPF-ben hirdetve.

Példatopológia

Tegyük fel, két router van:

R1 – router-on-a-stick + VLAN 10 és 20

R2 – másik telephely vagy internet-kapcsolat

Kapcsolat R1 és R2 között:

R1 ↔ R2: 10.0.0.1/30 (R1) és 10.0.0.2/30 (R2)

1. lépés: IP-címek beállítása a routerek között (ha még nincs)

R1:

R1(config)# interface fastEthernet 0/1

R1(config-if)# ip address 10.0.0.1 255.255.255.252

R1(config-if)# no shutdown

R2:

R2(config)# interface fastEthernet 0/0

R2(config-if)# ip address 10.0.0.2 255.255.255.252

R2(config-if)# no shutdown

2. lépés: OSPF konfigurálása R1-en

R1(config)# router ospf 1

R1(config-router)# network 192.168.10.0 0.0.0.255 area 0

R1(config-router)# network 192.168.20.0 0.0.0.255 area 0

R1(config-router)# network 10.0.0.0 0.0.0.3 area 0

R1(config-router)# exit

3. lépés: OSPF konfigurálása R2-n

Tegyük fel, R2 egy új VLAN 30-at szolgál ki: 192.168.30.0/24

R2(config)# router ospf 1

R2(config-router)# network 10.0.0.0 0.0.0.3 area 0

R2(config-router)# network 192.168.30.0 0.0.0.255 area 0

R2(config-router)# exit

4. lépés: OSPF ellenőrzés

R1-en:

R1# show ip ospf neighbor

R1# show ip route ospf

R2-n:

R2# show ip ospf neighbor

R2# show ip route ospf

A routereknek látniuk kell egymást OSPF szomszédként, és meg kell jelenniük a másik alhálózatainak OSPF útvonalai.

Tesztelés

R1 alá tartozó PC1 (VLAN 10): ping 192.168.30.2 (egy PC R2-n)

Sikeres válasz → működik az OSPF.

5. VPN kapcsolat létrehozása (IPSec Site-to-Site)

Hozzon létre egy titkosított VPN alagutat R1 és R2 között, hogy a két telephely VLAN 10-es hálózata biztonságosan kommunikálhasson.

Használjon előmegosztott kulcsot és SHA256 autentikációt.

Ellenőrizze a VPN kapcsolat működését (pl. ping, show crypto isakmp sa).

Cél:

GRE alagút kialakítása R1 és R2 között (pl. az OSPF-hez is)

IPsec védelem a GRE alagúton keresztül (titkosítás, hitelesítés)

Ezzel biztonságos „site-to-site” VPN valósul meg.

Megoldás

Hálózati kiindulás:

R1 WAN interfész: 10.0.0.1/30

R2 WAN interfész: 10.0.0.2/30

GRE tunnel IP-címek:

R1: 192.168.100.1/30

R2: 192.168.100.2/30

1. GRE Tunnel létrehozása

R1:

R1(config)# interface Tunnel0

R1(config-if)# ip address 192.168.100.1 255.255.255.252

#forrásnál portot írunk#R1(config-if)# tunnel source s0/0/0

#célnél ÍP-t#R1(config-if)# tunnel destination 10.0.0.2

R1(config-if)# no shutdown

R2:

R2(config)# interface Tunnel0

R2(config-if)# ip address 192.168.100.2 255.255.255.252

#forrásnál portot írunk#R2(config-if)# tunnel source s0/0/0

#célnél ÍP-t#R2(config-if)# tunnel destination 10.0.0.1

R2(config-if)# no shutdown

2. IPsec védelem beállítása (valós eszközön nem kell elkészíteni, mert nem támogatja a rendelkezésre álló hardwer (R1841))

R1:

! IKE policy

R1(config)# crypto isakmp policy 10

R1(config-isakmp)# encryption aes

R1(config-isakmp)# hash sha

R1(config-isakmp)# authentication pre-share

R1(config-isakmp)# group 2

R1(config-isakmp)# lifetime 86400

! Pre-shared kulcs

R1(config)# crypto isakmp key VPNtitkos address 10.0.0.2

! IPsec transform-set

R1(config)# crypto ipsec transform-set TS esp-aes esp-sha-hmac

! Kriptó térkép (Crypto Map)

R1(config)# crypto map VPN-MAP 10 ipsec-isakmp

R1(config-crypto-map)# set peer 10.0.0.2

R1(config-crypto-map)# set transform-set TS

R1(config-crypto-map)# match address 100

! ACL a tunnel IP-re

R1(config)# access-list 100 permit gre host 10.0.0.1 host 10.0.0.2

! Alkalmazás a WAN interfészre

R1(config)# interface FastEthernet0/1

R1(config-if)# crypto map VPN-MAP

R2:

Hasonló konfigurációval:

R2(config)# crypto isakmp policy 10

R2(config-isakmp)# encryption aes

R2(config-isakmp)# hash sha

R2(config-isakmp)# authentication pre-share

R2(config-isakmp)# group 2

R2(config-isakmp)# lifetime 86400

R2(config)# crypto isakmp key VPNtitkos address 10.0.0.1

R2(config)# crypto ipsec transform-set TS esp-aes esp-sha-hmac

R2(config)# crypto map VPN-MAP 10 ipsec-isakmp

R2(config-crypto-map)# set peer 10.0.0.1

R2(config-crypto-map)# set transform-set TS

R2(config-crypto-map)# match address 100

R2(config)# access-list 100 permit gre host 10.0.0.2 host 10.0.0.1

R2(config)# interface FastEthernet0/0

R2(config-if)# crypto map VPN-MAP

3. Ellenőrzés

GRE alagút:

R1# show interface Tunnel0

R1# ping 192.168.100.2

IPsec állapot:

R1# show crypto isakmp sa

R1# show crypto ipsec sa

Ha a tunnel megy, és a forgalom titkosított, a VPN működik!

Ellenőrzési szempontok a vizsga értékeléséhez:

VLAN-ok létrehozása és porthozzárendelés helyes

Router-on-a-stick működik

DHCP címkiosztás automatikusan történik

ACL hatékonyan korlátozza a forgalmat

OSPF konfiguráció megfelelő, minden útvonal elérhető

VPN alagút aktív, (titkosított adatkapcsolat működik csak PT-ben kell értékelni, ha valós eszközön van, csak az alagútat)

Pontozótábla – Cisco vizsgafeladat (max. 100 pont)

| Feladatrész | Értékelési szempont | Pontszám |

|---|---|---|

| 1. VLAN-ok létrehozása és porthozzárendelés | Minden VLAN (pl. VLAN10, VLAN20) létrehozva, nevük megfelelő, a hozzájuk tartozó portok helyesen lettek trunk/access módba állítva. | 15 pont |

| 2. Router-on-a-stick működés | Router alinterfészek helyesen konfigurálva (encapsulation, IP-cím), a VLAN-ok közötti kommunikáció működik. | 15 pont |

| 3. DHCP címkiosztás automatikusan történik | DHCP pool-ok megfelelőek, helyes IP-tartományok, elkerülendő címtartományok megadva (excluded addresses), kliensek automatikusan IP-t kapnak. | 15 pont |

| 4. ACL hatékonyan korlátozza a forgalmat | A hozzáférési lista helyesen van alkalmazva, csak a kívánt irányban hat, nem zárja el indokolatlanul a hálózatot. | 15 pont |

| 5. OSPF konfiguráció megfelelő, minden útvonal elérhető | OSPF működik, szomszédság kialakult, útvonalak helyesen hirdetve, minden VLAN/subnet elérhető, redundáns útvonal nem okoz loopot. Nem hírdeti a hálózatot arra az oldalra, ahol nincs további router. | 20 pont |

| 6. VPN alagút aktív, titkosított adatkapcsolat működik | GRE alagút működik, IPsec hitelesítés és titkosítás aktív, show crypto isakmp sa és show crypto ipsec sa alapján a kapcsolat létrejött és titkosított adat áramlik. (titkosított adatkapcsolat működik csak PT-ben kell értékelni, ha valós eszközön van, csak az alagútat)

| 20 pont |